PhishTank, en su primer aniversario, ha lanzado un informe que abarca un año con más de 300.000 casos registrados. Phishtank es una comunidad que ofrece uno de los mayores repositorios de direcciones sospechosas de realizar ataques phishing, donde cualquiera puede informar y colaborar referenciando enlaces potencialmente fraudulentos.PhishTank es un referente en cuestión de phishing y su informe abarca su primer año de vida desde octubre de 2006. El sistema, además de recopilar direcciones, permite a los usuarios «votar» si el enlace suministrado por otros usuarios supone en realidad un caso de phishing o no. Esto sirve para evitar falsos positivos. Aun así se han equivocado al votar 8,760 casos, lo que supone sobre un 3% de error.

Las marcas más falsificadas, según el informe, son:

1. PayPal con 31.719 casos verificados.

2. eBay, Inc. con 31.718 casos verificados

3. Barclays Bank con PLC 6.515 casos verificados

4. Bank of America Corporation con 5.727 casos verificados

5. Fifth Third Bank con 4.191 casos verificados

6. JPMorgan Chase and Co. con 1.981 casos verificados

7. Wells Fargo con 1.643 casos verificados

8. Volksbanken Raiffeisenbanken con 1.341 casos verificados

9. Branch Banking and Trust Company con 824 casos verificados

10. Regions Bank con 774 casos verificados

La lista en el informe general numera 59 marcas. Hay que tener en cuenta que estos representan solo casos verificados, pero que existen otras muchas marcas (bancos, principalmente) muy atacadas cuyo número de «verificaciones» es menor, de ahí que no aparezcan en la lista. De hecho, de los 300.000 casos, 70,000 no han sido verificados y han afectado a toda clase de organizaciones incluso con insistentes campañas. Son muy pocas las instituciones en el mundo que se han librado de sufrir, al menos una vez, un ataque de este tipo. Lógicamente, marcas muy reconocibles para internautas de cualquier país (como eBay o PayPal) son muy corroboradas (votadas) por los usuarios, independientemente de que sean además las más atacadas.

El informe también permite conocer qué proveedores norteamericanos son los que más casos alojan:

1. SBC con 53.666 casos.

2. Comcast con 28.016 casos.

3. Road Runner con 25.925 casos.

4. Charter con 12.544 casos.

5. Internap Network Services con 10.332 casos.

Otros datos curiosos, son el número de casos que ha podido alojar una misma dirección IP:

* 221.143.234.20 con 23.366 casos.

* 85.105.190.151 con 18.821 casos.

* 200.120.67.245 con 12.931 casos.

Esto supone que un 18% de todos los casos verificados estaban alojados sólo en esas tres direcciones.

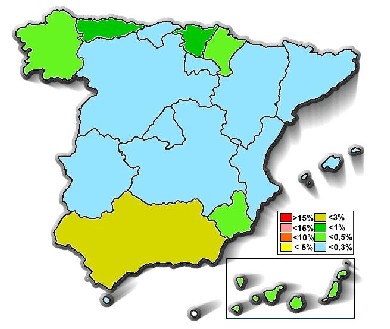

Con respecto a países, los dominios US (Estados Unidos de América, y KR (Corea) ganan por goleada con un 30% y 15% de los casos alojados en estos dominios, mientras que España tiene un 0.81% en la vigésima posición.

Como conclusión, anuncian que cada dos minutos, se lanza un nuevo ataque de phishing.

Via Hispasec