Herramientas para Facebook

- Faceboostic: interesante herramienta que te permitirá realizar un análisis de tus aplicaciones en Facebook. Una forma más sencilla de entender los resultados estadísticos de tus aplicaciones, valores como viralidad, seguimiento, …

- Facebook Lexicon: te ofrece resultados por palabras clave en conversaciones en Facebook.

- Pagemodo: un sencillo camino para crear tu página Facebook para promover productos y servicios.

- TabSite: una utilidad muy interesante para añadir una pestaña con tu sitio web en tu página Facebook. Gran solución para añadir tu propia página de promoción en tu cuenta Facebook.

- Face.com: Un moderno sistema para reconocer caras a través de una aplicación de Facebook. Quizás ahora no tenga sentido porque Facebook ha incluido el soporte para caras directamente.

- Static520: ya no tienes que ser un genio del FBML y puedes añadir contenidos en tus páginas Facebook de forma sencilla con esta avanzada herramienta.

Herramientas para Facebook, LinkedIN y Twitter (y alguna que otra herramienta social)

- TweetDeck y Seesmic: Completas aplicaciones para la gestión de cuentas Facebook y Twitter. También permite actualizar páginas de productos de Facebook.

- HootSuite: De las mejores herramientas para gestionar tu cuenta Facebook, Twitter, LinkedIN, …

- Cotweet: otra completa herramienta para la gestión de tu cuenta Twitter y otras redes sociales.

- Tinker: un sencilla forma de seguir conversaciones en Twitter y Facebook.

Herramientas para Twitter

- Twitter Search: buscador en tiempo real para la búsqueda de conservaciones sociales.

- Twitstat : te informa de las palabras clave más utilizadas en tus últimos 500 tweets.

- TweetScan: búsqueda de palabras clave, empresas o servicios en Twitter.

- Twit(url)y : cotillea lo que la gente habla en la red Twitter.

- Hashtags : sistema para realizar un seguimiento de hashtags en Twitter.

- TweetBeep : estate al día de quien te cita en tiempo real en Twitter, con opción de avisos por email.

- Twitterholic: quien es líder dentro de un mercado, ciudad o país en Twitter. Basado en el número de seguidores que tienen los usuarios.

- Twittermeme: busca las memes más importantes y utilizadas en Twitter.

- Twitrratr: rastreador de búsquedas en Twitter y que además informa de si se valoraron como neutrales, positivas o negativas.

- Twitterfeed: herramienta para programar el envío de tweet con entradas de nuestras blogs o de otros blogs que nos interesen. Permite programar también por palabras clave o categorías.

- Twitter Grader: Muestra tu rango en la red Twitter y te da a conocer posibles nuevos contactos.

- TweetStats: estadísticas de twitter con gráficos.

- Twitter Friends: estadísticas de tus conversaciones.

- Twinfluence: una forma de medir la influencia social de una cuenta twitter.

- Tweetwasters: muestra el tiempo que te has pasado escribiendo en twitter para que sepas si estás realmente viciado.

- Tweet-Rank: descubre quien te sigue y quien deja de hacerlo a partir de un texto.

- Mr. Milestone: te enviará un mensaje por cada 100 seguidores nuevos para que puedas saber si está funcionando tu estrategia social.

- Retweetrank: muestra la cantidad de re-tweets que haces y de tus seguidores.

- Twitterverse: informes de las palabras clave más utilizadas en Twitter.

- Retweetist: como conocer los enlaces que más re-tweeteados son.

- Monitter: monitorización de las palabras clave deseadas.

Herramientas para Blogs

- Blogpulse : seguimiento de quien habla de ti en la blogosfera con datos completos e informes por Nielsen.

- Google Blog Search: Google nos ayuda a encontrar todo lo que se dicen en blogs con su buscador en Blogs.

- IceRocket: completa herramienta para buscar en entradas con gráficos.

- Busqueda en Technorati : búsqueda basada en las entradas de Technorati que también permite búsquedas avanzadas por etiquetas.

Herramientas para Conversaciones

- Samepoint: siguiente conservaciones por temas o tópicos.

- BoardReader: buscando conversaciones en foros.

- Commentful: busca conversaciones en foros, Digg, Flickr, entre otras redes.

- BoardTracker: buscando palabras claves en foros.

- Omgili: información de las conversaciones de los consumidores en cualquier entorno social.

- Google Groups: búsquedas en las grupos de Google.

- Yahoo Groups: búsqueda en grupos de Yahoo.

Herramientas para Buzz y Brand (Marcas)

- Serph: seguimiento del buzz en tiempo real.

- Google Trends: muestras la cantidad de búsquedas y noticias relacionadas en Google. Muy interesante.

- Trendpedia: genera gráficos relacionados con búsquedas

- SocialMention: excelente buscador especializado en Social Media. Dispone de un widget para ayudarte a saber que esta de moda en cada momento.

- SocialMeter: realiza un seguimiento de los medios sociales y te informa de la importancia de tu sitio web.

- HowSociable: midiendo la visibilidad de tu marca mediante 22 métricas.

- Addict-o-mattic: crea un html con los buzz que hablan de tu marca o producto.

- Omgili Charts: evaluación del buzz de tu marca con cualquier término.

- Whostalking: búsquedas en todos los medios sociales sobre lo que se dice de tu marca o producto.

- Google Alerts: alertas en tiempo real por email sobre las palabras clave seleccionadas.

Herramientas para reportes de Tráfico

- Compete: informes de tráfico web para sitios con mucho tráfico, creo que son datos más de EEUU que mundiales.

- Quantcast: otro sitio web de informes de tráfico web también muy basado en tráfico de Estados Unidos.

- Alexa: un clásico de los informes de tráfico mundial con detalles de ranking por países. Es realmente interesante su información aunque no siempre es exacta.

- Blogflux Page Rank: otra forma de conocer tu pagerank y compararlo con el de tu competencia.

- Page Rank Alert: La herramienta que más me gusta para monitorizar la evolución del pagerank de mis páginas webs, me informa por email con los cambios.

Herramientas para Multimedia

- Flickr: de las redes sociales de imágenes más completas donde puedes buscar por tu marca o palabras clave. Mi cuenta en Flickr.

- Youtube: buscador de vídeos y canales de vídeo donde puedes localizar cosas relacionadas con tu marca.

- Truveo: otro buscador más de vídeos que busca en Youtube, MySpace, … entre otros lugares de vídeo.

- Viral Video Chart: reporte de los 20 vídeos mas vistos.

- WikiAlarm: recibe alarmas cuando alguien edite la parte que selecciones de la Wikipedia.

- Metacafe: otro buscador de vídeos donde poder localizar cosas relacionadas con tu marca.

- Google Advanced Video: el gran hermano también tiene su buscador de vídeos y funciona muy bien, para algo son los dueños de Youtube.

- Guardian Video Chart: te informa mediante alertas de lo que te interesa en vídeo según tus intereses.

Herramientas para marcadores Sociales

- Digg: el agregador social más popular del mundo, ideal para noticias, imágenes y vídeos.

- Stumbleupon: agregador social que está cada vez mejor posicionado, muy interesante.

- Deliciuos: ya mítico agregador social de marcadores de enlaces, yo mismo lo uso, lo podéis ver en David Carrero.

- Menéame: popular agregador social hecho en España.

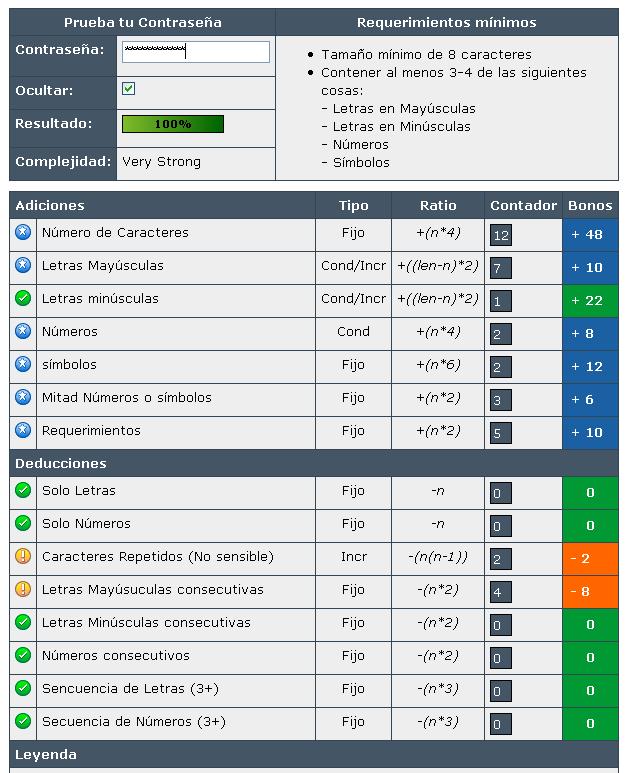

Herramientas para nombres de usuario y seguridad

- Username Check: Comprueba si tu nombre de usuario está disponible en un amplio número de redes sociales de forma rápida y controla que nadie te robe tu nombre habitual.

- Contraseñas seguras: genera un password seguro para evitar acceso no autorizados a tu cuenta.

Visto aquí