¿Quieres saber si tus contraseñas son seguras?. Pulsa aqui

¿Quieres consejos sobre contraseñas seguras?. Pulsa aqui

¿Quieres saber si tus contraseñas son seguras?. Pulsa aqui

¿Quieres consejos sobre contraseñas seguras?. Pulsa aqui

Ya está disponible el número 14 de la revista INSECURE. Este mes los temas son:

Via The Inquirer:

Expertos en seguridad han descubierto que un fallo en el UPnP hace que los routers domésticos sean hackeados y redireccionados a páginas web fraudulentas.

El exploit funciona incluso cuando el usuario ha cambiado la contraseña que trae por defecto el router y es independiente del sistema operativo o del navegador al que esté conectado el dispositivo, siempre y cuando tenga instalada una versión reciente de Adobe Flash.

El problema ha sido calificado de “grave” por Adrian Pastor, de la organización GNUCitizen. Reside en el Universal Plug and Play (UPnP), una arquitectura de software abierta presente en la mayoría de los routers domésticos y que se utiliza para que los equipos puedan hacer funcionar juegos, programas de mensajería instantánea y otras aplicaciones. Cuando el usuario está expuesto a un archivo Flash maligno escondido en una página web, los atacantes pueden utilizar la UPnP para modificar el router.

El ataque más serio que puede hacerse es cambiar los servidores que el router utiliza para acceder a las páginas web. Esto podría llevar al usuario a páginas de bancos que parecen verdaderas pero que no lo son y que van a robarle sus datos personales.

Entre los routers vulnerables se encuentran los de las marcas Linksys, Dlink y SpeedTouch. La mayoría de los routers vienen con la UPnP habilitada de fábrica. La única forma de evitar estos ataques es apagando la función, algo que puede hacerse en algunos dispositivos, pero no en todos.

En este video enseñan como descubrir una contraseña de una red Wifi, que está encriptada con el protocolo WPA.

Está hecho con Ubuntu, pero puede servir para que localicemos esa contraseña que se nos ha olvidado. Para cualquier otro uso, hay que recordar que es ilegal y que puede llevar sanciones importantes:

Via Helektron

Leo en varios sitios que ha aparecido un virus (en realidad es de octubre), pero que está haciendo estragos en las últimas semanas, se llama Mebroot.

Este virus, que afecta a ordenadores con Windows XP, Windows Vista, Windows Server 2003 y Windows 2000, es particularmente peligroso porque es capaz de ‘esconderse en el sistema’ y evitar su destrucción.

Mebroot es un tipo de virus conocido como ‘rootkit’ que trata de sobrescribir parte del Master Boot Record (MBR). Una vez instalado, puede descargar otras aplicaciones maliciosas, como los ‘keyloggers’ para robar la información confidencial.

Según el Centro de Alerta Antivirus, dependiente del Ministerio de Industria, se trata de un programa «que permite a otro usuario acceder de forma no autorizada al ordenador infectado y consigue esconder los elementos que permiten al intruso realizar actividades ilegítimas».

Este centro califica su peligrosidad de ‘baja’ porque su difusión aún es limitada, aunque el daño que puede causar es calificado de ‘alto’.

Se han encontrado múltiples vulnerabilidades en PHP 5.2.x, algunas de ellas son de impacto desconocido y otras podrían ser explotadas por un atacante remoto para saltarse ciertas restricciones de seguridad.

* Una vulnerabilidad está causada por un error en el manejo de variables y podría ser explotada por un atacante remoto para sobrescribir valores en httpd.conf por medio de la función ini_set().

* La segunda vulnerabilidad está causada por un error al procesar archivos .htaccess y podría ser explotada por un atacante remoto para saltarse la directiva disable_functions si modifica la directiva php.ini mail.force_extra_parameters por medio de un archivo .htaccess.

* Otra vulnerabilidad está causada por varios errores de límite en las funciones fnmatch(), setlocale(), y glob() que podrían ser explotados por un atacante remoto para provocar desbordamientos de búfer.

* La última vulnerabilidad está causada por varios errores en las funciones htmlentities y htmlspecialchars que no aceptan secuencias multibyte parciales.

Se recomienda a actualizar a la versión 5.2.5 disponible aqui:

Via Hispasec

Nuestro blog NOTEFI, dedicado a la seguridad, el spam , el phising, y todos esos correos fraudulentos que corren por Internet, ha cambiado de imagen.

Teníamos ganas de darle un lavado de cara, y ahora toca conocer vuestras opiniones al respecto.

Se agradecerán

Hoy se ha inaugurado «oficialmente» un nuevo blog empresarial, se trata del nuevo blog de Anvela, empresa aragonesa dedicada a la SEGURIDAD e HIGIENE en el trabajo y en la PROTECCIÓN CONTRA INCENDIOS.

Su gerente, David Vela, siempre al tanto de las nuevas tecnologías, y los nuevos sentidos que va tomando la red, nos transmitió su inquietud hace unos meses, y le fuimos asesorando. Hoy ya ha tomado cuerpo, y en él se pueden encontrar artículos referentes a su ámbito de trabajo.

Su carta de presentación, que enviaba hoy a todos sus clientes y colaboradores decía asi:

Estimado amigo/a,

Tengo el grato placer de presentarte el nuevo Blog corporativo de ANVELA, dedicado a la Seguridad y la Prevención, que te invito a conocer en la dirección web www.bloganvela.com

Supone un pionero punto de encuentro de profesionales y usuarios para abordar diversos temas de Seguridad contra Incendios y Explosiones, Protección Laboral, Sistemas Antihurto ó Señalización, aprovechando esta herramienta de la llamada «nueva era de Internet».

Desde este nuevo formato se pretende ampliar y aclarar informaciones, aportar contenidos más allá de lo que pueda aparecer en un catálogo ó una página web standard, desde la experiencia de profesionales del sector, así como poder analizar y comentar noticias de actualidad, novedades legales, acontecimientos, compartir experiencias reales, etc.

El fin último del blog, en definitiva, es contribuir a la difusión de la “cultura preventiva”, aprovechando las nuevas tecnologías, para ayudar a mejorar el estado de bienestar desde nuestra disciplina profesional, colaborando y compartiendo experiencias y conocimientos.

Esperamos que esta nueva herramienta resulte interesante y útil, y te invitamos a que nos traslade cualquier sugerencia de temas de interés a tratar, así como a participar directamente.

Estamos seguros que será de gran utilidad para sus visitantes, aún que seamos profanos en los temas que trata.

Desde aqui queremos transmitirle nuestro apoyo, y desearle suerte en este nuevo medio de comunicación. Suerte David!

Según este informe, las empresas que implantan wifi en sus instalaciones incrementan el presupuesto hasta en un 20% para optimizar la seguridad.

El estudio no abarca a España, ni tampoco explica que servicios implementan.

Es cierto que el uso de wifi para según que servicios puede aumentar la inversión si se quieren securizar al máximo, pero también hay que tener en cuenta que los gastos generales se pueden ver reducidos en una instalación wireless frente a una red tradicional cableada.

Un ejemplo. Si una empresa quiere dar cobertura a un salón de reuniones para una capacidad de 10 personas, la inversión de hardware wifi mas la seguridad necesaria, será menor que si se plantease un cableado tradicional, eso sin incluir los otros gastos que pudieran derivarse si el salón tuviese ya un mobiliario comprado.

Como siempre, estos informes hay que tratarlos con el cuidado que se merecen

He tenido que formatear recientemente el equipo, y uno de los problemas que me preocupaban era el de mantener mi Mozilla con la misma información que tenía (extensiones, contraseñas, marcadores, etc), y me aconsejaron un programa que se llama Mozbackup.

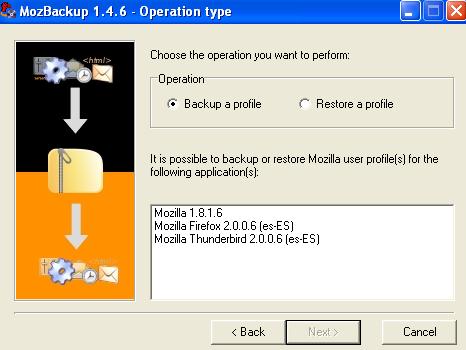

Es gratuito y de sencilla instalación. Una vez instalado (y sin que esté funcionando Firefox), nos permitirá hacer una copia de seguridad de la configuración de nuestro navegador o restaurar una antigua, asi como de Thunderbird:

Seleccionamos lo que nos interese, y pasamos a la siguiente pantalla:

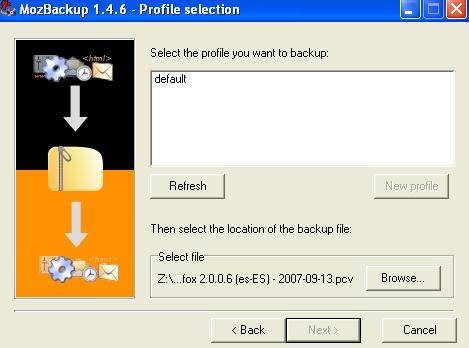

Aqui nos preguntará por el lugar donde queremos guardar el fichero, podemos elegir la ruta mas adecuada

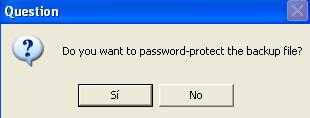

Podemos generar una contraseña para el fichero que crea, para que así nadie lo pueda restaurar sin conocerla.

Por último nos preguntará que tipo de información queremos almacenar:

Tardará unos segundos, y ya está.

Ahora podemos guardar en lugar mas seguro el fichero de restauración, incluso ponerlo en otro ordenador que queramos que contenga la misma configuración.

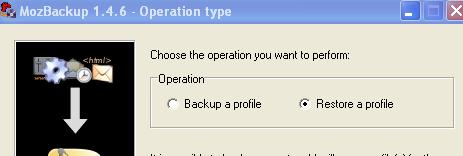

Cuando llegue el momento de restaurar, elegiremos la opción adecuada:

La verdad es que funciona perfectamente, y es rápido.

Os lo recomiendo.